بررسی استراتژی های امنیتی و مدیریت ریسک در فناوری های ابری

رایانش ابری به عنوان یکی از تحولات بنیادین در حوزه فناوری اطلاعات، پارادایم جدیدی را در ارائه خدمات محاسباتی، ذخیره سازی داده ها و تحویل نرم افزار ایجاد کرده است. این فناوری با تلفیق مفاهیمی چون رایانش شبکه ای، توزیعی، موازی، مجازی سازی و رایانش کاربردپذیر، امکان دسترسی به منابع محاسباتی مقیاس پذیر و اقتصادی را فراهم آورده است. با این حال، مسائل امنیتی همچنان بزرگ ترین چالش پیش روی گسترش این فناوری باقی مانده اند. این مقاله به تحلیل عمیق چالش های امنیتی رایانش ابری، بررسی ریسک های احتمالی و ارائه استراتژی های نوین برای مدیریت این ریسک ها می پردازد.

فصل اول: مقدمه و مبانی نظری

۱-۱ تعریف و مفهوم رایانش ابری

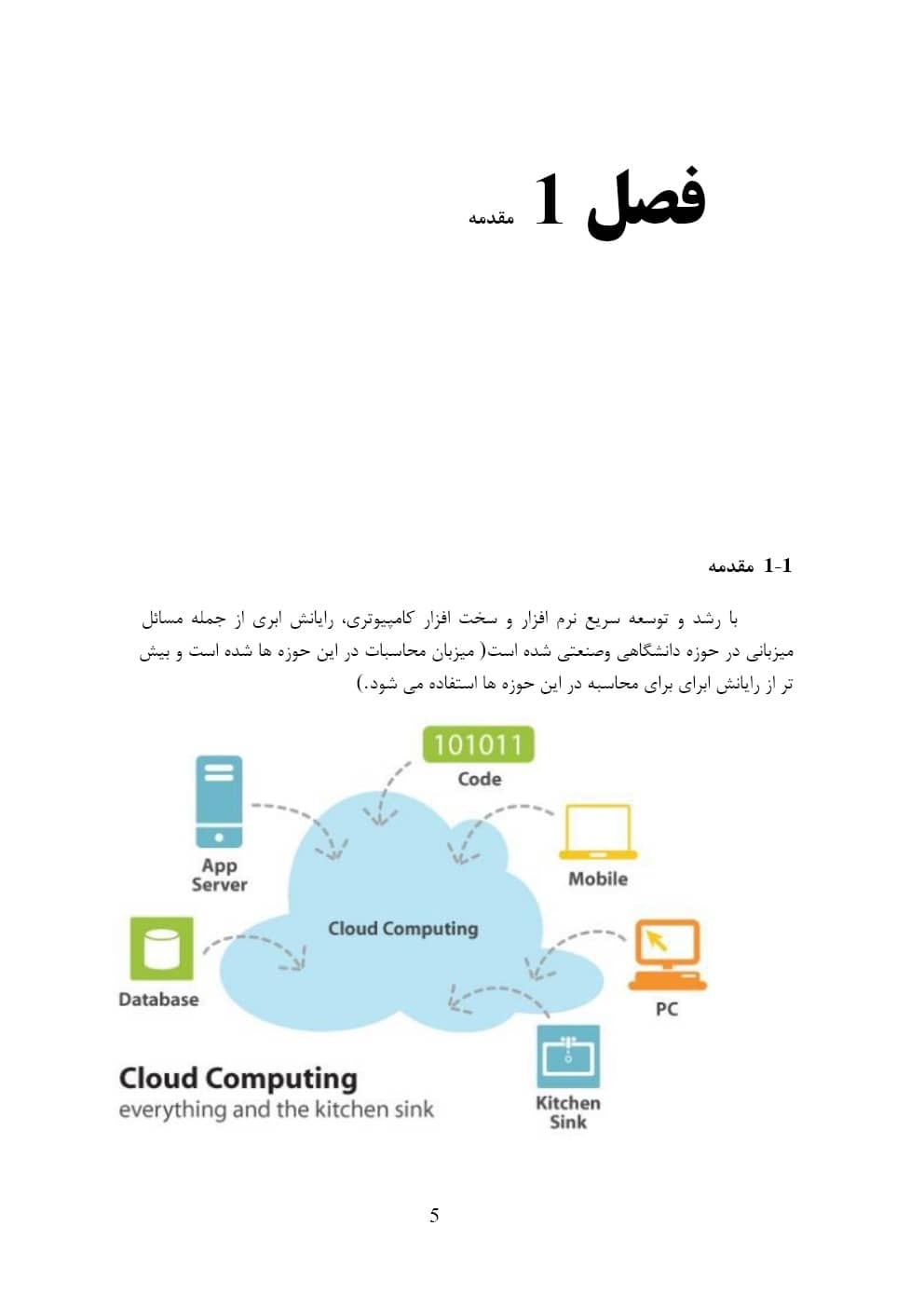

رایانش ابری مدل ارائه خدمات محاسباتی (شامل سرورها، ذخیره سازی، پایگاه داده، شبکه ها، نرم افزار و هوش مصنوعی) از طریق اینترنت ("ابر") است. این مدل بر اساس پرداخت به ازای استفاده (Pay-as-you-go) عمل می کند و امکان دسترسی فوری به منابع محاسباتی مشترک و قابل تنظیم را فراهم می آورد. ویژگی های کلیدی این فناوری عبارتند از:

- خودکارسازی و حذف نیاز به مدیریت دستی منابع

- انعطاف پذیری و مقیاس پذیری پویا

- منابع سخت افزاری و نرم افزاری به اشتراک گذاشته شده

- دسترسی از طریق شبکه با استفاده از استانداردهای جهانی

- سیستم اندازه گیری خدمات که امکان کنترل و بهینه سازی مصرف را فراهم می کند

۱-۲ اهمیت امنیت در محیط های ابری

با وجود مزایای فراوان، مسائل امنیتی همچنان بزرگ ترین مانع برای پذیرش گسترده رایانش ابری محسوب می شود. طبق گزارش های اخیر، بیش از ۶۵٪ سازمان ها نگرانی های جدی در مورد امنیت داده های خود در محیط ابری دارند. این نگرانی ها ناشی از ویژگی های منحصربه فرد محیط ابری است:

- متمرکز بودن داده ها و منابع در مراکز داده ابری

- اشتراک گذاری منابع فیزیکی بین چندین کاربر (Multi-tenancy)

- عدم کنترل مستقیم کاربر بر زیرساخت فیزیکی

- پیچیدگی مدیریت هویت و دسترسی در محیط های توزیع شده

- چالش های قانونی و نظارتی مرتبط با مکان فیزیکی داده ها

۱-۳ سوالات اصلی تحقیق

این مقاله در صدد پاسخگویی به سوالات زیر است:

- ماهیت و اصول بنیادین رایانش ابری چیست؟

- اصلی ترین چالش های امنیتی در محیط های ابری کدامند؟

- انواع حملات رایج در رایانش ابری چگونه عمل می کنند؟

- ریسک های احتمالی در محیط رایانش ابری چگونه تحلیل و مدیریت می شوند؟

- استراتژی های نوین برای افزایش امنیت و کاهش ریسک کدامند؟

فصل دوم: مبانی رایانش ابری

۲-۱ معماری و اجزای کلیدی

معماری رایانش ابری از دو بخش اصلی تشکیل شده است:

- انتهای جلویی (Front-end): شامل رابط کاربری (Client) که توسط کاربر نهایی برای دسترسی به خدمات ابری استفاده می شود. این بخش شامل دستگاه های مختلف مانند کامپیوترهای شخصی، تلفن های هوشمند و تبلت ها است.

- انتهای عقبی (Back-end): شامل زیرساخت ابری که شامل سرورها، سیستم های ذخیره سازی، ماشین های مجازی، خدمات شبکه و لایه های امنیتی است. این بخش مسئول ارائه و مدیریت خدمات ابری است.

۲-۲ مدل های سرویس دهی ابری

رایانش ابری در سه مدل اصلی سرویس دهی ارائه می شود:

- سخت افزار به عنوان سرویس (IaaS): ارائه زیرساخت های محاسباتی پایه مانند سرورهای مجازی، ذخیره سازی و شبکه ها. مثال: Amazon EC2, Microsoft Azure VMs

- پلتفرم به عنوان سرویس (PaaS): ارائه محیط های توسعه و اجرای برنامه ها بدون نیاز به مدیریت زیرساخت. مثال: Google App Engine, Heroku

- نرم افزار به عنوان سرویس (SaaS): ارائه برنامه های کاربردی از طریق وب بدون نیاز به نصب محلی. مثال: Google Workspace, Microsoft 365

۲-۳ مدل های استقرار ابری

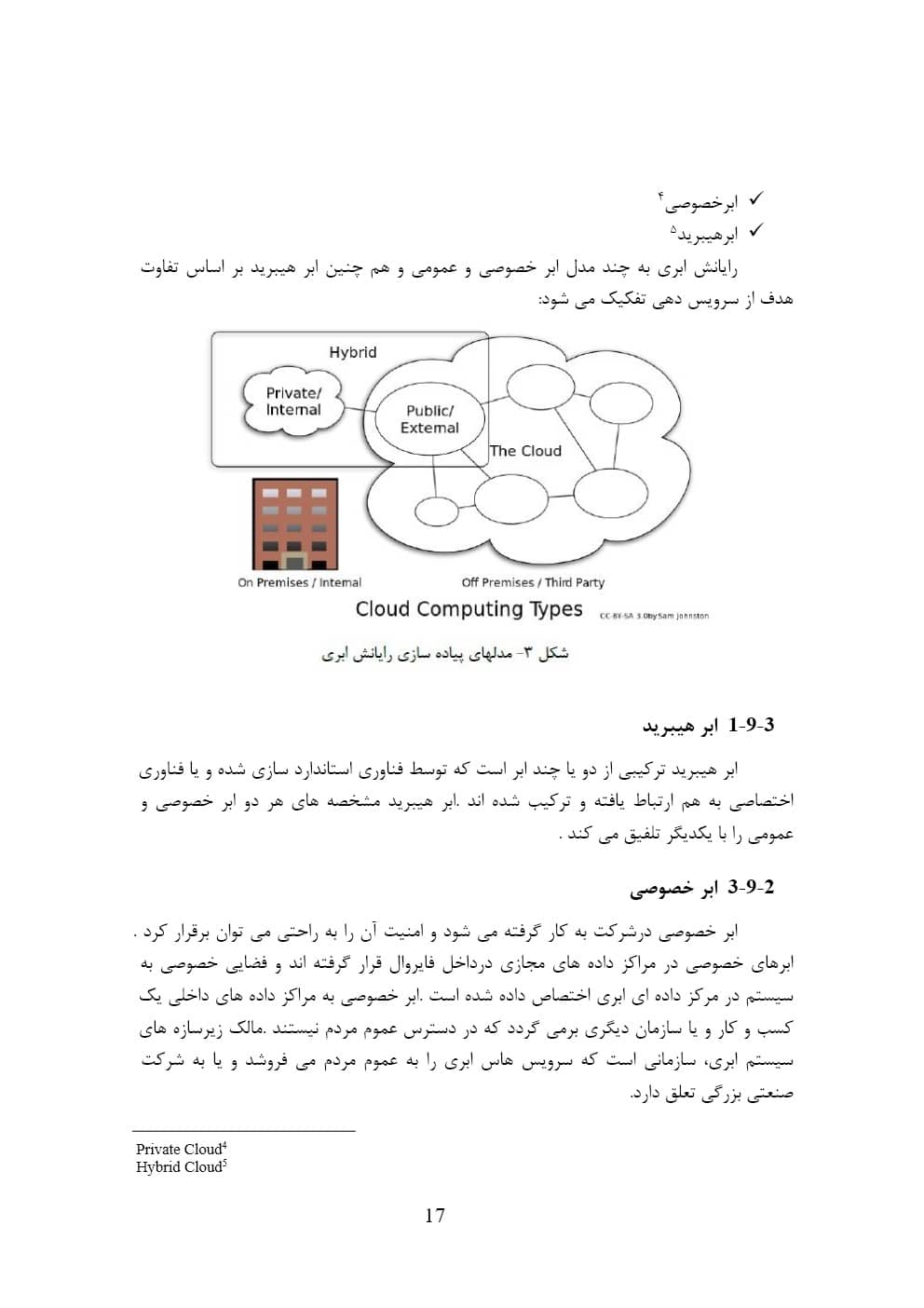

بر اساس نیازهای سازمانی، رایانش ابری در چهار مدل استقرار می شود:

- ابر عمومی (Public Cloud): خدمات توسط ارائه دهندگان عمومی مانند Amazon, Google یا Microsoft ارائه می شود و منابع بین چندین مشتری به اشتراک گذاشته می شود.

- ابر خصوصی (Private Cloud): زیرساخت ابری به طور انحصاری برای یک سازمان خاص استفاده می شود و ممکن است در محل سازمان یا در مراکز داده شخص ثالث میزبانی شود.

- ابر ترکیبی (Hybrid Cloud): ترکیبی از ابر خصوصی و عمومی که امکان انتقال داده و برنامه ها بین دو محیط را فراهم می کند.

- ابر جامعه محور (Community Cloud): زیرساخت ابری مشترک بین چندین سازمان با علایق و نیازهای مشترک مانند نهادهای دولتی یا موسسات تحقیقاتی.

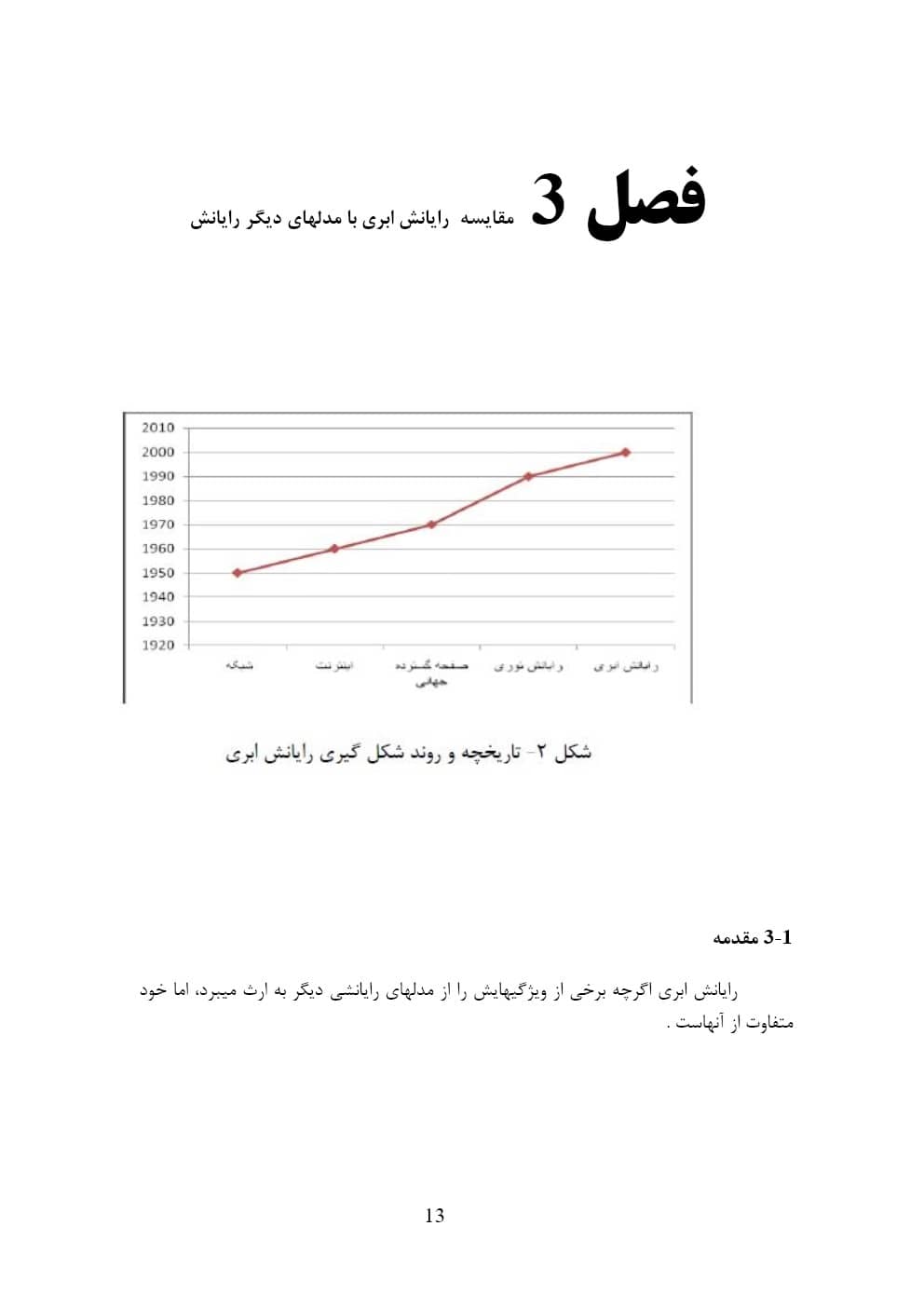

فصل سوم: مقایسه رایانش ابری با مدل های دیگر

۳-۱ تفاوت های بنیادین با رایانش شبکه ای

رایانش شبکه ای (Grid Computing) بر حل مسائل محاسباتی بزرگ با استفاده از منابع توزیع شده تمرکز دارد، در حالی که رایانش ابری بر ارائه خدمات به صورت یکپارچه و مقیاس پذیر تمرکز دارد. تفاوت های اصلی:

- رایانش شبکه ای عمدتاً برای محاسبات علمی و مهندسی استفاده می شود، در حالی که رایانش ابری طیف گسترده تری از کاربردها را پوشش می دهد.

- در رایانش شبکه ای، منابع معمولاً در سازمان های مختلف توزیع شده اند، اما در رایانش ابری منابع در مراکز داده متمرکز مدیریت می شوند.

- رایانش ابری مدل های تجاری و پرداخت به ازای استفاده را ارائه می کند، در حالی که رایانش شبکه ای عمدتاً در محیط های آکادمیک و تحقیقاتی استفاده می شود.

۳-۲ مقایسه با مدل کارخواه-کارساز

در مدل کارخواه-کارساز (Client-Server)، کارخواه ها درخواست های خود را به سرورهای مرکزی ارسال می کنند. تفاوت های کلیدی با رایانش ابری:

- در مدل کارخواه-کارساز، منابع سخت افزاری معمولاً ثابت و محدود هستند، در حالی که در رایانش ابری منابع به صورت پویا و تقریباً نامحدود قابل افزایش هستند.

- مدل کارخواه-کارساز معمولاً نیاز به سرمایه گذاری اولیه بالا دارد، در حالی که رایانش ابری با مدل پرداخت به ازای استفاده، هزینه های سرمایه ای را به هزینه های عملیاتی تبدیل می کند.

- مدل کارخواه-کارساز معمولاً در محیط های محدود و داخلی سازمانی استفاده می شود، در حالی که رایانش ابری دسترسی جهانی و از راه دور را فراهم می کند.

۳-۳ مقایسه با رایانش همگانی

رایانش همگانی (Utility Computing) بر ارائه منابع محاسباتی به صورت سرویس های عمومی (مانند آب و برق) تمرکز دارد. شباهت ها و تفاوت ها:

- هر دو مدل بر اساس پرداخت به ازای مصرف عمل می کنند.

- رایانش همگانی عمدتاً بر منابع محاسباتی پایه تمرکز دارد، در حالی که رایانش ابری طیف گسترده تری از خدمات شامل نرم افزار و پلتفرم را ارائه می دهد.

- رایانش ابری لایه های انتزاعی بالاتری را ارائه می دهد که امکان مدیریت ساده تر منابع را فراهم می کند.

فصل چهارم: تحلیل جامع ریسک ها و استراتژی های امنیتی

۴-۱ طبقه بندی ریسک های امنیتی ابری

ریسک های امنیتی در رایانش ابری را می توان در سه دسته اصلی طبقه بندی کرد:

۴-۱-۱ ریسک های سازمانی و خط مشی

- قفل شدن فروشنده (Vendor Lock-in): عدم وجود استانداردهای یکپارچه باعث می شود انتقال داده ها و خدمات بین ارائه دهندگان مختلف دشوار و پرهزینه باشد.

- از دست دادن حاکمیت (Loss of Governance): واگذاری کنترل زیرساخت به ارائه دهنده ابری باعث کاهش کنترل مستقیم سازمان بر محیط می شود.

- چالش های انطباق (Compliance Challenges): پیچیدگی اثبات انطباق با مقررات مختلف (مانند GDPR, HIPAA) در محیط ابری.

- ریسک شهرت (Reputation Risk): فعالیت های مخرب یک مستاجر می تواند بر شهرت سایر مستاجرین همان زیرساخت تأثیر منفی بگذارد.

۴-۱-۲ ریسک های فنی

- فرسودگی منابع (Resource Exhaustion): تخصیص نادرست منابع مشترک می تواند باعث اختلال در خدمات شود.

- شکست جداسازی (Isolation Failure): نقض مکانیزم های جداسازی بین مستاجرین مختلف می تواند منجر به نشت داده شود.

- تهدیدات داخلی (Insider Threats): سوءاستفاده کارکنان ارائه دهنده ابری از دسترسی های ویژه.

- استراق سمع داده (Data Eavesdropping): رهگیری داده ها در حین انتقال بین کاربر و ابر.

- حذف ناامن داده (Insecure Data Deletion): عدم اطمینان از حذف کامل داده ها پس از درخواست مشتری.

۴-۱-۳ ریسک های قانونی

- تغییر حوزه قضایی (Jurisdiction Issues): ذخیره داده ها در کشورهای مختلف با قوانین متفاوت.

- ریسک های مجوز (Licensing Risks): پیچیدگی مدیریت مجوزهای نرم افزاری در محیط ابری.

- احضاریه و کشف الکترونیکی (E-discovery): چالش های قانونی در پاسخ به درخواست های قانونی.

۴-۲ حملات رایج در محیط ابری

۴-۲-۱ حمله تزریق کد مخرب (Malware-Injection)

در این حمله، مهاجم با جاسازی کدهای مخرب در سرویس های در حال اجرا، سرویس ساختگی خود را به عنوان یک سرویس معتبر معرفی می کند. این حملات می توانند به صورت:

- تزریق کد در ماشین های مجازی

- جاسازی بدافزار در تصاویر سیستم عامل

- آلوده کردن APIهای ابری

عمل کنند و منجر به سرقت داده ها، اختلال در خدمات یا استفاده غیرمجاز از منابع شوند.

۴-۲-۲ حمله سیل آسا (Flooding Attack)

این حملات که از نوع حملات محروم سازی از سرویس (DDoS) هستند، با ارسال حجم عظیمی از درخواست های غیرمعتبر به سرویس های ابری، منابع را اشباع کرده و دسترسی کاربران مجاز را مختل می کنند. ویژگی های این حملات در محیط ابری:

- استفاده از حجم عظیم ترافیک از طریق بات نت ها

- هدف قرار دادن لایه های مختلف سرویس (شبکه، برنامه، API)

- بهره گیری از ضعف های پروتکل های اینترنتی

۴-۲-۳ سرقت اطلاعات (Data Stealing)

این حملات با هدف دسترسی غیرمجاز به داده های حساس انجام می شوند. روش های رایج:

- سرقت اعتبارنامه های کاربری از طریق فیشینگ

- استفاده از آسیب پذیری های برنامه های کاربردی ابری

- استفاده از کلیدهای رمزنگاری به سرقت رفته

- نقض مکانیزم های کنترل دسترسی

۴-۳ استراتژی های امنیتی پیشرفته

۴-۳-۱ معماری امنیتی چندلایه

برای مقابله با تهدیدات متنوع در محیط ابری، نیاز به پیاده سازی معماری امنیتی چندلایه است:

- لایه فیزیکی: امنیت مراکز داده، کنترل دسترسی فیزیکی، سیستم های اطفاء حریق و تهویه

- لایه شبکه: فایروال ها، سیستم های تشخیص و پیشگیری از نفوذ (IDS/IPS)، تقسیم بندی شبکه

- لایه محاسباتی: امنیت ماشین های مجازی، جداسازی مستاجرین، مدیریت پچ ها

- لایه داده: رمزنگاری داده ها در حالت سکون و انتقال، ماسک سازی داده، کنترل دسترسی مبتنی بر نقش

- لایه برنامه: امنیت API، تست نفوذ برنامه ها، مدیریت چرخه حیات امنیت نرم افزار

۴-۳-۲ مدیریت هویت و دسترسی (IAM)

پیاده سازی سیستم های مدیریت هویت و دسترسی جامع:

- احراز هویت چندعاملی (MFA) برای تمام کاربران

- مدیریت چرخه حیات هویت ها (ایجاد، استفاده، تعلیق، حذف)

- کنترل دسترسی مبتنی بر نقش (RBAC) و صفت (ABAC)

- ثبت و نظارت بر فعالیت های کاربران

۴-۳-۳ رمزنگاری پیشرفته

استفاده از تکنیک های رمزنگاری مدرن:

- رمزنگاری همومورفیک که امکان محاسبات بر روی داده های رمزنگاری شده را فراهم می کند

- مدیریت چرخه حیات کلیدهای رمزنگاری (ایجاد، توزیع، ذخیره، تعویض، حذف)

- استفاده از ماژول های سخت افزاری امن (HSM) برای حفاظت از کلیدها

- رمزنگاری انتها به انتها (End-to-End Encryption) برای ارتباطات حساس

۴-۴ مدل های امنیتی استاندارد

۴-۴-۱ مدل چندمستأجری NIST

این مدل بر جداسازی کامل منابع بین مستاجرین مختلف تمرکز دارد. مؤلفه های کلیدی:

- ایزوله سازی داده ها از طریق مکانیزم های مجازی سازی پیشرفته

- انعطاف پذیری در تنظیمات امنیتی برای هر مستاجر

- بهینه سازی عملکرد بر اساس بار کاری هر مستاجر

- مدیریت متمرکز منابع مشترک با حفظ امنیت

۴-۴-۲ مدل انباره ریسک ابری (CSA)

این مدل ریسک ها را در لایه های مختلف سرویس های ابری تحلیل می کند:

- IaaS: کنترل حداکثری بر زیرساخت با مسئولیت بیشتر در امنیت

- PaaS: تعادل بین انعطاف پذیری و امنیت یکپارچه

- SaaS: حداقل کنترل کاربر با حداکثر امنیت یکپارچه

۴-۴-۳ مدل مکعب ابری (Jericho)

این مدل با محوریت چهار پارامتر اصلی:

- داخلی/خارجی (Internal/External): مکان فیزیکی داده ها

- اختصاصی/باز (Proprietary/Open): مالکیت فناوری

- پریفرال/درون ریز (Perimeter/De-perimeterised): مرزهای امنیتی

- موضوع محور/مکان محور (Subject/Object-based): مدل های دسترسی

۴-۵ راهکارهای عملی کاهش ریسک

۴-۵-۱ مدیریت مکان داده ها

- تعیین دقیق مکان فیزیکی ذخیره داده ها در قرارداد با ارائه دهنده ابری

- استفاده از منطقه های جغرافیایی مشخص برای ذخیره داده های حساس

- انطباق با قوانین محلی و بین المللی مرتبط با حریم خصوصی داده ها

۴-۵-۲ جداسازی داده ها

- استفاده از تکنیک های رمزنگاری قوی برای داده های مشتریان مختلف

- پیاده سازی مکانیزم های جداسازی در لایه های مختلف (شبکه، ذخیره سازی، محاسباتی)

- تست منظم مکانیزم های جداسازی برای اطمینان از عدم نشت داده

۴-۵-۳ مدیریت دسترسی

- پیاده سازی اصل حداقل دسترسی (Least Privilege)

- بازبینی دوره ای دسترسی های کاربران

- ثبت و نظارت بر تمام فعالیت های دسترسی به داده های حساس

۴-۵-۴ انطباق با مقررات

- انتخاب ارائه دهندگان ابری دارای گواهینامه های امنیتی معتبر (ISO 27001, SOC 2)

- انجام ممیزی های منظم امنیتی توسط طرف سوم

- ایجاد مکانیزم های شفاف سازی برای اثبات انطباق با مقررات

فصل پنجم: جمع بندی و پیشنهادات

۵-۱ چالش های باقی مانده

با وجود پیشرفت های چشمگیر در زمینه امنیت ابری، چالش های مهمی همچنان باقی مانده اند:

- پیچیدگی مدیریت امنیت در محیط های چندابری و ترکیبی

- نیاز به استانداردهای بین المللی یکپارچه برای امنیت ابری

- کمبود متخصصان امنیت ابری در سطح جهانی

- چالش های قانونی مرتبط با مکان های جغرافیایی مختلف

- تهدیدات نوظهور مانند حملات مبتنی بر هوش مصنوعی

۵-۲ روندهای آینده

تکنولوژی های نوظهور که آینده امنیت ابری را شکل خواهند داد:

- امنیت مبتنی بر هوش مصنوعی: استفاده از یادگیری ماشین برای تشخیص ناهنجاری ها و پیش بینی حملات

- بلاکچین برای امنیت ابری: ایجاد سیستم های مدیریت هویت غیرمتمرکز و ثبت تغییرات داده ها

- محاسبات کوانتومی: تأثیر بر رمزنگاری و نیاز به الگوریتم های مقاوم در برابر حملات کوانتومی

- امنیت صفر اعتماد (Zero Trust): تغییر پارادایم از "اعتماد اما تأیید" به "هرگز اعتماد نکن، همیشه تأیید کن"

۵-۳ پیشنهادات عملی

برای سازمان هایی که در حال مهاجرت به محیط ابری هستند یا از آن استفاده می کنند، پیشنهادات زیر ارائه می شود:

- انجام ارزیابی جامع ریسک قبل از مهاجرت به ابر

- انتخاب مدل استقرار ابری متناسب با حساسیت داده ها و الزامات قانونی

- پیاده سازی معماری امنیتی چندلایه و دفاع در عمق

- سرمایه گذاری بر آموزش نیروی انسانی در زمینه امنیت ابری

- ایجاد برنامه های پاسخ به حوادث و بازیابی پس از فاجعه

- انجام تست های نفوذ و ارزیابی های امنیتی منظم

- استفاده از خدمات امنیتی مدیریت شده (MSSP) در صورت نیاز

نتیجه گیری

امنیت رایانش ابری یک چالش پیچیده و چندبعدی است که نیازمند ترکیبی از راهکارهای فنی، مدیریتی و قانونی است. با وجود ریسک های ذاتی محیط ابری، پیاده سازی استراتژی های امنیتی مناسب می تواند این ریسک ها را به میزان قابل توجهی کاهش دهد. موفقیت در این زمینه نیازمند درک عمیق تهدیدات، انتخاب مدل های امنیتی مناسب، و اجرای مستمر بهترین شیوه های امنیتی است. آینده امنیت ابری با ظهور فناوری های نوینی مانند هوش مصنوعی و بلاکچین، هم فرصت های جدیدی ایجاد خواهد کرد و هم چالش های جدیدی را به همراه خواهد داشت. سازمان ها باید با رویکردی پیشگیرانه و انطباق پذیر، خود را برای مواجهه با این تحولات آماده کنند.

منابع

- Wentao Liu: Research on cloud computing security problem and strategy, 2012 2nd International Conference on Consumer Electronics, Communications and Networks (CECNet). 2012

- Sengupta, S.; Kaulgud, V.; Sharma, V.S.: Cloud Computing Security--Trends and Research, IEEE World Congress on Services (SERVICES), 2011

- Kulkarni, G.; Gambhir, J.; Patil, T.; Dongare, A.: A security aspects in cloud computing, IEEE 3rd International Conference on Software Engineering and Service Science (ICSESS), 2012

- Sabahi, F.: Cloud computing security threats and responses, 2011 IEEE 3rd International Conference on Communication Software and Networks (ICCSN), 2011

- Shaikh, F.B.; Haider, S.: Security threats in cloud computing, 2011 International Conference for Internet Technology and Secured Transactions (ICITST), 2011

- Guoman Lin: Research on electronic data security strategy based on cloud computing, 2012 2nd International Conference on Consumer Electronics, Communications and Networks (CECNet), 2012

- IEEE Computer Society, 2010 Sixth International Conference on Semantics, Knowledge and Grids, Security and Privacy in Cloud Computing: A Survey, 2010.

- Michael, M. J.: A view Of Cloud Computing, Communications Of The ACM, April 2010.

- A. Behl: Emerging Security Challenges in Cloud Computing, Word congress on Information and Communication Technologies, PP. 217–222, 2011

- Daniele Catteddu and Giles Hogben: Cloud Computing Benefits, risks and recommendations for information security, European Network and Information Security Agency, 2009.

- Amit Sangroya, Saurabh Kumar, Jaideep Dhok, and Vasudeva Varma: Towards Analyzing Data Security Risks in Cloud Computing Environments, International Institute of Information Technology, Hyderabad, India, pp. 255–265, 2010.

- Kazi, Aunnurhain, Susun, Vrbsky: Security Attacks and Solutions in Clouds, University of Alabama, 2009.

- Cloud Computing: The Evolution of Software-as-a-Service (http://knowledge.wpcarey.asu.edu/article.cfm?articleid=1614)

- What's In A Name? Utility vs. Cloud vs Grid (http://www.datacenterknowledge.com/archives/2008/Mar/25/whats_in_a_name_utility_vs_cloud_vs_grid.html)

- "It's probable that you've misunderstood 'Cloud Computing' until now" (http://portal.acm.org/citation.cfm?id=1496091.1496100). TechPluto.

- Above the Clouds: A Berkeley View of Cloud Computing (http://d1smfj0g31qzek.cloudfront.net/abovetheclouds.pdf)

- ف.سعیدکندزی: مطالعه روی مدلها و استراتژیهای امنیت در محاسبات ابری

نظرات کاربران